Milí kolegové ve fakultních sítích,

(Spěcháte? Zde je podstata sdělení.)

1. Úvod

V posledním měsíci jsme zaznamenali několik kybernetických útoků proti fakultní síti. Nejvážnější z nich ve druhém listopadovém týdnu se projevil i některými nepravidelnostmi v doručování elektronické pošty: viděli jsme pomalou odezvu serverů, zdržení zpráv, odmítnutí doručit naše zprávy jejich adresátům. Příčinou těchto problémů bylo několik vln pokusů o krádež uživatelských jmen a hesel, cílených na poštovní účty pražských vysokých škol. Bohužel, útok na fakultní webmail u několika motolských uživatelů uspěl. Způsob provedení tohoto útoku považujeme za hodný vaší pozornosti, proto tento text.

2. Metodika

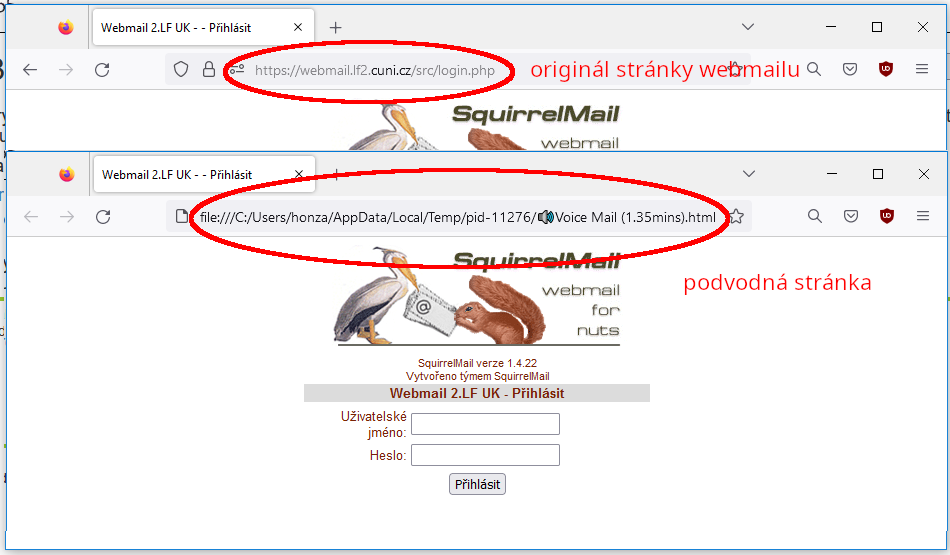

Útok byl proveden pomocí html souboru (soubor obsahující instrukce pro zobrazení webové stránky) v příloze mailu. Tento soubor po otevření v prohlížeči zobrazil stránku věrně kopírující přihlašovací stránku fakultního webmailu (viz obr. 1; pro ilustraci zde přikládám i porovnání s originálem). Po vyplnění uživatelského jména a hesla nebyly tyto údaje odeslány na náš poštovní server, ale na (pravděpodobně hacknutý) server zahraničního e-shopu s legínami (http://www.topplexusa.com/).

3. Materiál

Jména uživatelů, kteří svá hesla útočníkům odevzdali, autoři znají, ale nebudou je zveřejňovat.

4. Výsledky

Výsledkem útoku byly:

- útočníkům otevřené poštovní schránky kompromitovaných účtů, se všemi maily, které se tam nacházejí;

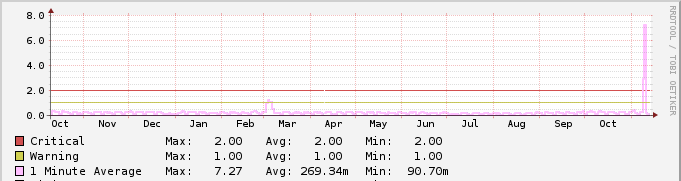

- dva cca 2hodinové intervaly, ve kterých přes hlavní poštovní server fakulty neprocházela pošta (a tomu odpovídající zdržení všech mailů): 11. listopadu v cca 9.50–11.50 a v cca 16.20–17.40; ilustrativní graf zátěže serveru je na obrázku 5 přiloženém na konci článku);

- množství dalších podvodných mailů, rozeslaných z kompromitovaných účtů;

- v důsledku špatná reputace našeho poštovního serveru, kvůli které některé jiné servery od nás po nějakou dobu odmítaly převzít jakoukoliv poštu;

- hodiny práce fakultních, univerzitních a nemocničních ajťáků na zastavení útoku a zmírnění jeho následků (desetitisíce podvodných mailů, které od nás NEodešly).

S žádným výsledkem se naopak nesetkaly pokusy o mailový, webově-formulářový a telefonický kontakt se správcem či majitelem e-shopu s legínami a jeho poskytovatelem síťových služeb.

5. Diskuse

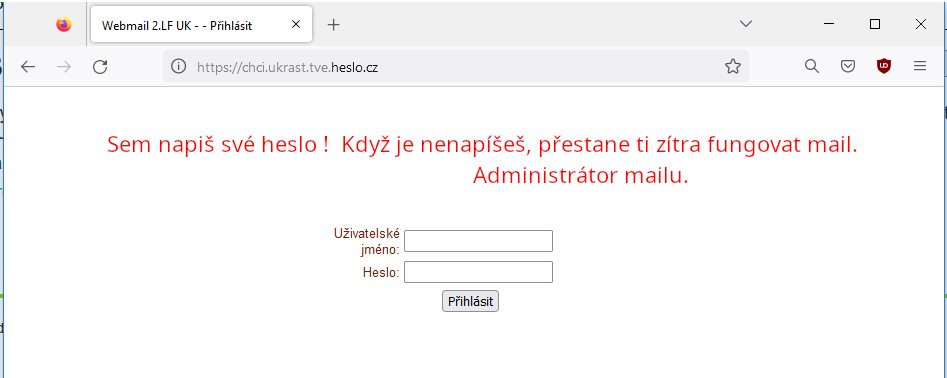

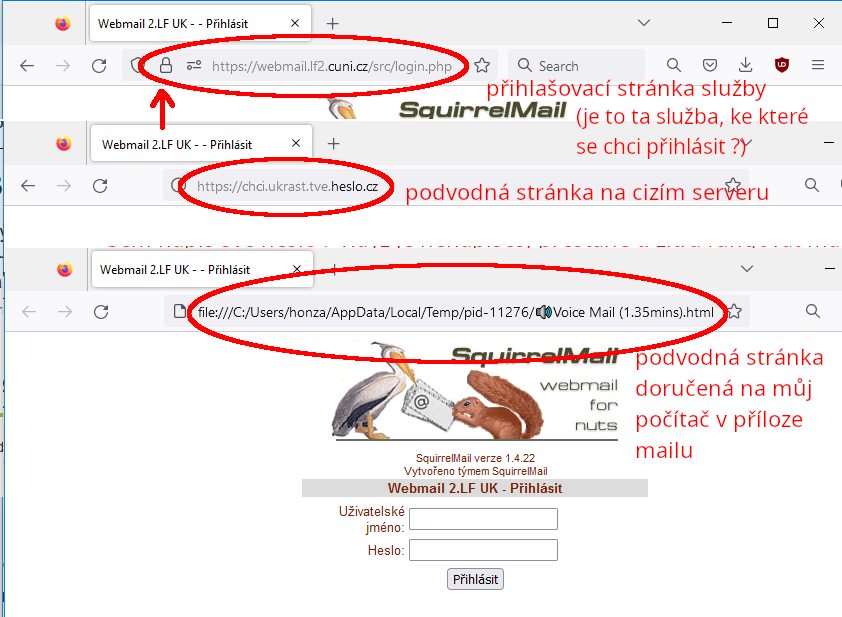

U kyberkriminality obecně platí fakt, že pachatelé jsou stále sofistikovanější, vymýšlejí stále nové způsoby, jak se k zájmovým datům dostat a jakmile je jedno nebezpečí zažehnáno, objeví se vzápětí nové [1]. Provedený útok ukazuje slabinu běžně používané autentizace uživatelským jménem a heslem: tato autentizace je zranitelná při nepozornosti či lehkomyslnosti uživatelů, kteří své heslo prozradí někomu, komu by je sdělovat neměli. Útoky typu falešných administrátorů (viz obr. 2) jsou snad už známé (a tedy neúspěšné); útok na náš webmail byl podstatně sofistikovanější: útočník svou podvodnou stránku rozesláním v příloze mailu umístil přímo na počítač obětí (viz níže obr. 4).

Obranou proti takovému útoku je dodržování základních pravidel počítačové bezpečnosti:

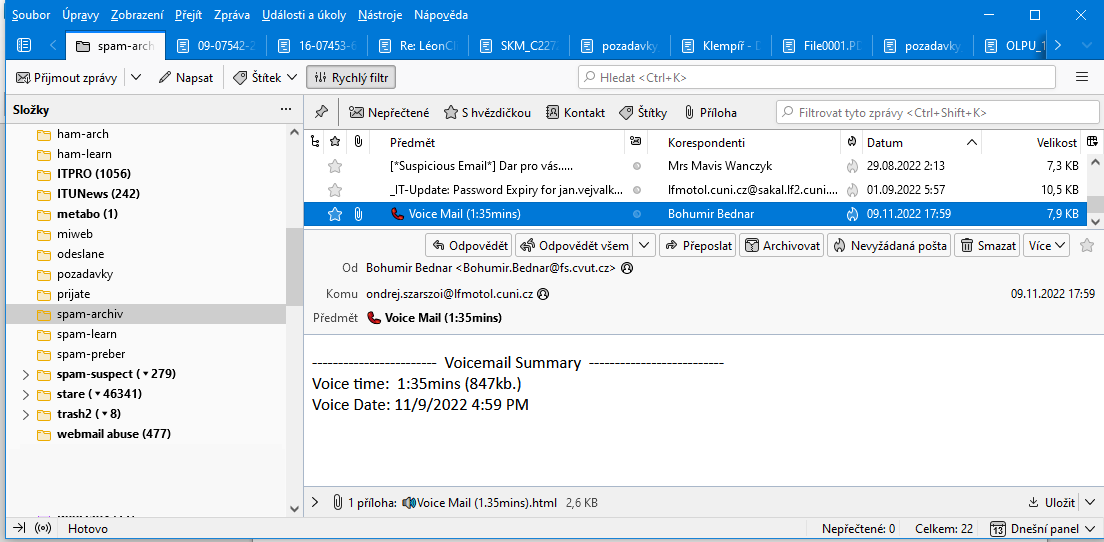

a) Jsem obezřetný při otvírání neznámých či podezřelých příloh, viz obr. 3.:

Neznám-li B. B. (v tomto případě je i on oběť útoku) z ČVUT a netuším-li, proč by mi měl posílat v příloze jakýsi Voice Mail, přílohu raději neotevřu. Je-li to důležité, ozve se B. B. znovu, s informativnější zprávou. A i když B. B. znám, pak je-li mi zpráva podezřelá přílohou, která vybočuje z naší běžné komunikace, zeptám se ho (protože podvrhnout adresu odesilatele e-mailu není těžké.)

b) Při přihlašování heslem k internetovým službám dávám dobrý pozor na to, že stránka, ke které se přihlašuji, je opravdu legitimní přihlašovací stránkou. Podstatné informace zjistím z adresní řádky internetového prohlížeče, viz obr. 4.

- prohlížeče, které lze nastavit tak, že nezobrazují adresní řádky, už snad nejsou

- dávám pozor i na zámeček na začátku adresní řádky: ke službám, které používají nezabezpečený přenos hesla, se raději nehlásím.

Stane-li se to, co minulý týden na naší fakultě, tj. přijde-li mi podvodná přihlašovací stránka mailem (phishing), informuji neprodleně správce poštovního serveru na adrese postmaster – zavináč – lfmotol.cuni.cz: ostatní uživatelé (nejen na naší fakultě) nemusí být tak pozorní jako já a mohli by tomu podvodu podlehnout.

c) Pokud jsem ve chvilce nepozornosti své heslo podvodné stránce odevzdal, volám ihned svého správce sítě: jen tak můžu zabránit řetězu problémů, které odevzdáním hesla začínají.

4. Závěr

Spolu s vámi si přejeme, aby se takovéto incidenty neopakovaly.

5. Literatura

[1] DVOŘÁK, Jiří. Analýza kyberkriminality na základních školách v České republice. Anylysis of Cybercrime on the Elementary Schools in the Czech Republic. Diplomová práce [online]. Kladno, FBMI ČVUT, 2020 [cit. 2022-11-13]. Dostupné z: https://dspace.cvut.cz/bitstream/handle/10467/88063/FBMI-DP-2020-Dvorak-Jiri-17KMCZDP_484168_Jiri_Dvorak.pdf.

6. Data

MUDr. Ing. Jan Vejvalka, Ph.D., Oddělení informačních systémů 2. LF UK a FNM